Sekarang kita akan belajar tentang bagaimana mengatur dns pada server.

kita akan mengambil contoh : ip = 192.168.50.1

domain = ryuu.org

pertama kita install paket bind9 sembilan terlebih dahulu, dengan perintah

apt-get install bind9

setelah menginstall kita edit script dari file "named.conf" dengan perintah

nano /etc/bind/named.conf

kita tambah kan script berikut

lalu kita simpan

lalu kita copykan file dari db.local ke ryuu.db

cp /etc/bind/db.local /etc/bind/ryuu.db

lalu kita copykan file dari db.127 ke 192.db

cp /etc/bind/db.127 /etc/bind/192.db

lalu kita edit file ryuu.db tambahkan script seperti ini

setelah itu edit file 192.db tambahkan script seperti ini

setelah kita meng edit script tadi sekarang kita edit resolvnya :

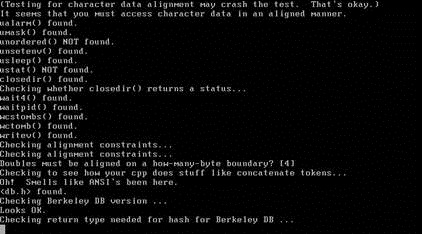

kalau sudah mengedit resolvnya sekarang kita restart bind9nya dengan perintah

/etc/init.d/bind9 restart

jika berhasil akan ada tampilan seperti ini :

mari kita cek hasil settingan kita dengan perintah

nslookup ryuu.org

nslookup ns.ryuu.org

nslookup mail.ryuu.org

hasilnya seperti ini :

sekian tutorial tentang setting dns di debian 6 dari saya

semoga bermanfaat :)

document dari blog sebelah thanks yaa hehehhe

kita akan mengambil contoh : ip = 192.168.50.1

domain = ryuu.org

pertama kita install paket bind9 sembilan terlebih dahulu, dengan perintah

apt-get install bind9

setelah menginstall kita edit script dari file "named.conf" dengan perintah

nano /etc/bind/named.conf

kita tambah kan script berikut

lalu kita simpan

lalu kita copykan file dari db.local ke ryuu.db

cp /etc/bind/db.local /etc/bind/ryuu.db

lalu kita copykan file dari db.127 ke 192.db

cp /etc/bind/db.127 /etc/bind/192.db

lalu kita edit file ryuu.db tambahkan script seperti ini

setelah itu edit file 192.db tambahkan script seperti ini

setelah kita meng edit script tadi sekarang kita edit resolvnya :

kalau sudah mengedit resolvnya sekarang kita restart bind9nya dengan perintah

/etc/init.d/bind9 restart

jika berhasil akan ada tampilan seperti ini :

nslookup ryuu.org

nslookup ns.ryuu.org

nslookup mail.ryuu.org

hasilnya seperti ini :

sekian tutorial tentang setting dns di debian 6 dari saya

semoga bermanfaat :)

document dari blog sebelah thanks yaa hehehhe